Los mejores hackers del mundo y las proezas que los inmortalizaron

En su mayoría, Hollywood ha hecho que los hackers se vean como personas malintencionadas que usan sus habilidades en seguridad informática. Como si fuera poco, muchos gobiernos han hecho que estas personas se conviertan en tiranos cuando algunos de ellos son todo lo contrario. ¿El problema? Su forma de trabajar violan muchas leyes que protegen muchos de los secretos que los estados esconden y que por ningún motivo quieren que salgan a la luz. Igual se la juegan.

Estos personajes tienen una peculiar forma de castigar a quienes infringen las leyes contra la persona y la libre expresión, y son muchas las empresas también las que se han visto nada beneficiadas por “atentados” que han tumbado sus servidores, puesto al descubierto códigos de acceso, todo para que los grandes que mueven el mundo piensen las cosas dos veces antes de hacerlas. ¿La consecuencia? Cuantiosas pérdidas para las empresas, considerando además que muchos de ellos han aprovechado esta habilidad que tienen para su propio beneficio monetario.

Sin ningún orden en particular, conozcamos quienes son estas personas y qué cosas son las que han hecho para ser considerados hackers de elite mundial:

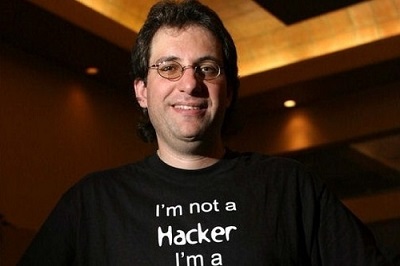

1) Kevin Mitnick

La lista de hackers la encabeza el norteamericano Kevin Mitnick, también conocido como “El Cóndor”. El Departamento de Justicia de Estados Unidos lo calificó como “el criminal informático más buscado de la historia" de ese país.

Mitnick cobró fama a partir de los años 80´s, cuando logró penetrar sistemas ultra protegidos, como los de Nokia y Motorola, robar secretos corporativos y hasta hackear a otros hackers.

Lo apresaron en 1995 y su encarcelamiento alcanzó gran popularidad entre los medios por la lentitud del proceso y las estrictas condiciones a las que estaba sometido (se le aisló del resto de los presos y se le prohibió realizar llamadas telefónicas durante un tiempo por su supuesta peligrosidad).

Tras su puesta en libertad en 2002 se dedica a la consultoría y el asesoramiento en materia de seguridad, a través de su compañía Mitnick Security. Este hombre nacido en 1963 ahora dirige una empresa de consultoría en seguridad, autor y conferencista.

2) Tsutomu Shimomura

Tsutomu Shimomura (hacker de Sombrero blanco) buscó lo encontró y desenmascaro a Kevin Mitnick, el cracker/phreaker más famoso de EE.UU.

3) George “Geohot”Hotz

Alumno del centro John Hopkins para jóvenes talentosos, George Francis Hotz es, tal vez, uno de los mayores ídolos de este rubro. Entre sus mejores hazañas: desbloquear el iPhone para que la batería pueda ser recargada vía otros dispositivos que no sean de Apple, la creación de limera1n la cual libera las limitaciones del iPhone, iPod touch y Apple TV y, por si fuera poco, desbloquear el PlayStation 3.

4) David L. Smith

David L. Smith, autor del famoso virus Melissa, que se propagó con éxito por correo electrónico en 1999. Fue condenado a prisión por causar daños por más de $80 millones.

5) Steve Wozniak

Steven Wozniak realizo su carrera de hacker en los ’70, cuando engañaba los sistemas telefónicos para hacer llamadas gratis: se dice que hasta llamó al Papa. Luego dejó el oficio para fundar Apple junto a su amigo Steve Jobs.

6) Michael Calce

Michael Calce comenzó su “maliciosa carrera” hackeando los sitios web comerciales más grandes del mundo.

El día de San Valentín de 2000, con apenas 15 años de edad, lanzó un ataque que afectó a eBay, Amazon y Yahoo!, tras lo cual fue condenado a uso limitado de Internet, El mismo se vanaglorió de su hazaña en algunos chats.

Actualmente trabaja en una empresa de seguridad informática.

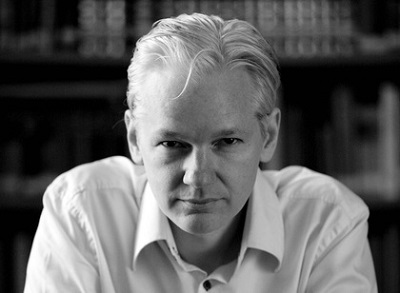

7) Julián Paul Assange

Julián Assange ayudó en 1997 a escribir el libro Underground de Suelette Dreyfus, en el que se le acredita como investigador. Comprende desde sus experiencias de adolescencia como miembro de un grupo de hackers llamado Subversivos Internacionales, por lo que, en 1991, la Policía Federal Australiana asaltó su casa de Melbourne.

El New Yorker ha identificado a Assange como Mendax y explica su origen de una frase de Horacio. Assange ha accedido a varias computadoras (pertenecientes a una universidad australiana, a una compañía de telecomunicaciones, y a otras organizaciones) vía módem para detectar errores de seguridad. Posteriormente se declaró culpable de 24 cargos por delitos informáticos y fue liberado por buena conducta tras ser multado con 2.100 dólares australianos.

8) Gary McKinnon

Gary McKinnon, también conocido como Solo, (nacido en Glasgow en 1966) es un hacker británico acusado por los Estados Unidos de haber perpetrado «el mayor asalto informático a un sistema militar de todos los tiempos».

9) Johan Manuel Méndez

Johan M. Méndez es el cerebro del sistema de espionaje “Black Net” (en español red negra) un sistema capaz de registrar toda la información y control de un computador en apenas unos segundos sin que el usuario se percate de lo que sucede, ¿el objetivo del sistema? Crear aplicaciones de protección para que el usuario se defienda de este tipo de herramientas.

Fundador del sitio Fireworknk.com una plataforma web que permite publicar información de manera anónima y sin represiones.

En 2004 realizó intrusiones en equipos computarizados, hazaña que público en su diario personal, el cual subió a internet 6 años después.

10) Adrián Lamo

Adrian Lamo originario de Boston, es conocido en el mundo informático como “El hacker vagabundo” por realizar todos sus ataques desde cibercafés y bibliotecas.

Su trabajo más famoso fue la inclusión de su nombre en la lista de expertos de New York Times y penetrar la red de Microsoft.

También adquirió fama por tratar de identificar fallas de seguridad en las redes informáticas de Fortune 500 y, a continuación, comunicarles esas fallas encontradas.

Actualmente trabaja como periodista y conferencista.

11) Joanna Rutkowska

En el 2006 durante una convención de Black Hat mientras Microsoft daba una conferencia sobre la seguridad de la nueva versión "Vista", en una sala contigua Joanna Rutkowska demostraba como insertar código malicioso en el corazón de una copia de Windows Vista mediante Blue Pill.

Fundó Invisible Things Lab, una compañía de investigación en seguridad informática, centrada en malware y ataques a sistemas operativos, así como maneras de contrarrestarlo. También se dedica a cursos de formación y a impartir conferencias, habiendo sido invitada en sucesivas ediciones de la Black Hat Briefings.

12) Sven Jaschan

Creador del virus Sasser, quien fue detenido en mayo de 2004 a los 17 años tras una denuncia de sus vecinos que perseguían la recompensa incitada por la empresa Microsoft, ya que el virus afectaba directamente la estabilidad de Windows 2000, 2003 Server y Windows XP.

13) Masters of Deception

Era un grupo de hackers de elite de Nueva York que se dedicaba a vulnerar los sistemas de teléfono de EE.UU. En los 80 se dieron un festín atacando los sistemas telefónicos del país, el mayor golpe fue entrar al sistema de la compañía AT&T. Fueron procesados en 1992 y varios terminaron presos.

14) Loyd Blankenship

También conocido como “El Mentor”, era miembro del grupo hacker Legion of Doom, que se enfrentaba a Masters of Deception.

Es el autor del manifiesto hacker “La conciencia de un hacker” que escribió en prisión luego de ser detenido en 1986 y del código para el juego de rol “Ciberpunk”, por lo tanto, gran parte de su fama apunta también a su vocación de escritor.

Sus ideas inspiraron la cinta "Hackers", donde actuó Angelina Jolie. Actualmente es programador de videojuegos.

15) Leonard Rose

Fue acusado de fraude en 1991 por acceder al sistema de AT&T y de vulnerarlo mediante dos troyanos que le permitían tener acceso a varias computadoras del sistema del banco. También fue acusado de ser el cerebro del grupo Legion of Doom, uno de los grupos más buscados entre los 80´s y 90´s.

16) Robert Tappan Morris

En noviembre de 1988, Robert Tappan Morris, también apodado RTM, creó un virus informático que infectó a cerca de seis mil grandes máquinas Unix, haciéndolas tan lentas que quedaron inutilizables, causando millonarias pérdidas.

El virus realizaba dos tareas: enviarse a otras máquinas y duplicarse en la máquina infectada. Si el gusano hubiera funcionado en otros sistemas además de UNIX sobre máquinas Sun Microsystems Sun 3 y VAX, los resultados hubieran sido de dimensiones "apocalípticas", según expertos.

Este hacker fue el primero en ser procesado por la ley de fraude computacional en Estados Unidos y un disco duro que contiene el código de su virus se exhibe en el Museo de la Ciencia de Boston. Actualmente es profesor asociado del Instituto Tecnológico de Massachussets (MIT).

(5 votos, promedio: 3,80 de 5)

(5 votos, promedio: 3,80 de 5)